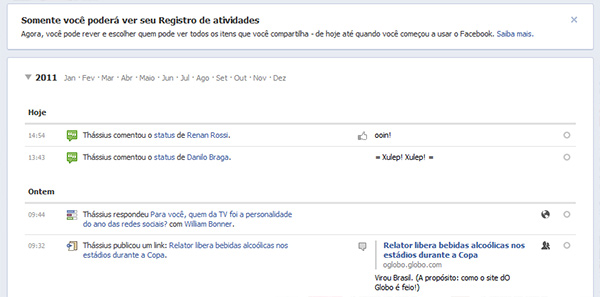

Aprenda a configurar quem poderá ver quais informações e fotos em sua conta no Facebook

A Timeline mostra todo o conteúdo relacionado com a pessoa em ordem cronológica

São Paulo — Com os novos aplicativos, a Timeline e o painel de

novidades, o Facebook pode ser um dedo-duro incômodo. Se você usar um

aplicativo para ler um livro, assistir a um filme ou conferir notícias,

por exemplo, outras pessoas vão ficar sabendo. Além disso, aquela foto

que você quis mostrar apenas a alguns amigos próximos pode aparecer para

todos. Mas é possível evitar isso configurando quem pode ver suas

atividades e quem não pode. Veja como:

Caso você não tenha agrupado seus contatos em listas ainda, esse é o

primeiro passo para configurar a privacidade. O Facebook já cria algumas

listas automaticamente, como Melhores Amigos, Conhecidos, Família e

outras com nomes da cidade onde você mora e da empresa onde você

trabalha, por exemplo. Para vê-las, na página inicial, clique em Listas

na coluna esquerda. Se há coisas que você só quer compartilhar com

determinadas pessoas, crie uma lista para elas. Na página das listas,

basta clicar no botão Criar uma Lista, ao alto.

Adicionar pessoas a uma lista é trivial. Abra a lista clicando no nome

correspondente na página Listas. No canto superior direito, clique no

botão Gerenciar Lista. No menu que aparece, uma das opções é

Adicionar/Remover Amigos. Depois de acioná-la, basta ir clicando nas

pessoas que você quer acrescentar ou remover.

Uma das listas que o Facebook cria automaticamente é a Restritos.

Contatos incluídos nela verão apenas as atualizações que você

compartilhar publicamente. Incluir alguém nela é uma boa maneira de

evitar que a pessoa veja publicações destinadas apenas aos amigos ou a

grupos específicos. Naturalmente, a pessoa não vai ficar sabendo que

você a incluiu entre os restritos.

Vamos fazer alguns ajustes gerais na privacidade da sua conta no

Facebook. Para isso, na página inicial, clique na setinha para baixo no

canto superior direito da tela e acione a opção Configurações de

Privacidade. O primeiro ajuste indica quem pode ver, por padrão, as

coisas que você publica. Essa é a configuração geral, que vai valer se

você não especificar para quem se destina uma atualização na hora de

publicá-la. Há três opções: Público, Amigos e Personalizado. A terceira

opção permite indicar listas de contatos para quem as publicações devem

ficar ocultas.

de tem mais cinco opções. A primeira, Como Conectar, permite

especificar quem pode enviar solicitações de amizade e mensagens a você,

entre outras coisas.

Na mesma página, uma configuração que se torna mais útil com a nova

linha do tempo é Limite o Público para Publicações Passadas. Quando essa

opção é acionada, atualizações anteriores que eram públicas passam a

ser compartilhadas apenas com os amigos.

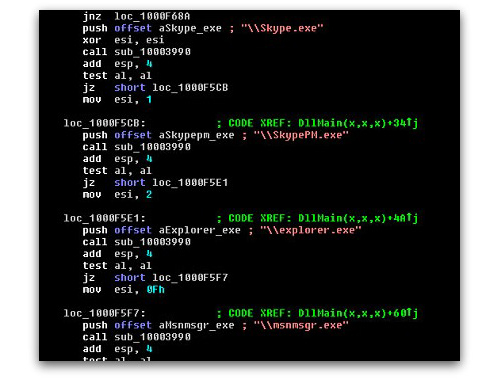

Você autorizou um aplicativo a obter suas informações pessoais mas se

arrependeu depois? É fácil desabilitá-lo. Para isso, na página

Configurações de Privacidade, clique em Aplicativos e Sites. No bloco

Aplicativos que Você Usa, acione o botão Editar Configurações. O

Facebook mostra uma lista de aplicativos que você já usou. Basta clicar

no X à direita de um deles para excluí-lo. Você também pode fazer

ajustes nos dados a que o aplicativo tem acesso clicando no link Editar.

A página Aplicativos, Jogos e Sites, que abrimos na dica 7, tem outras

opções para restringir o acesso dos aplicativos aos seus dados. O

segundo bloco, onde está escrito "Como as pessoas colocam suas

informações nos aplicativos que usam", por exemplo, permite controlar

quais das suas informações pessoais ficarão acessíveis aos aplicativos

usados pelos amigos.

Se houver alguma pessoa que você quer bloquear completamente, isso pode

ser feito acionando o item Pessoas e Aplicativos Bloqueados na página

Configurações de Privacidade. A pessoa bloqueada não poderá mais enviar

pedidos de amizade a você.

Para especificar quem poderá ver cada área no seu perfil, abra-o

(clique no seu nome no canto superior esquerdo) e clique no link Sobre,

logo abaixo das informações básicas como cidade e estado civil. Abre-se

uma página dividida em blocos. Em cada bloco, o botão Editar permite

alterar as informações. Quando se clica nele, um botão com um símbolo e

uma setinha para baixo é exibido no canto superior direito. Clique nele e

escolha a opção que preferir. Note que a opção Personalizado dá acesso a

ajustes mais detalhados. Eles permitem exibir ou ocultar os dados para

listas específicas. Quando terminar os ajustes, clique em Salvar.

Enquanto estiver configurando as permissões de acesso ao perfil, um

recurso útil é o comando Ver Como. Para acioná-lo, vá ao seu perfil,

clique no botão com o símbolo de uma engrenagem no canto superior

direito e escolha a opção Ver Como. O perfil vai aparecer como seria

visto por uma pessoa que não faz parte da sua lista de contatos. No

canto superior esquerdo, aparece um campo onde você pode digitar o nome

de algum amigo para observar a página como seria vista por ele. Note que

a foto grande que abre a linha do tempo é sempre pública. Qualquer

pessoa pode vê-la.

Ao publicar um post, você pode escolher quem poderá vê-lo. Basta clicar

no botão com a palavra Amigos (à esquerda do botão Publicar) e escolher

a opção desejada.

Você pode remover itens da sua linha do tempo. Cada bloco possui um

botão Editar no canto superior direito. Clicando nele, surgem as opções

Excluir Publicação e Ocultar Exibição. Nos blocos que contêm listas,

também é possível eliminar itens individuais clicando no X que aparece à

direita.

Se você curtir um anúncio no Facebook, esse anúncio pode ser exibido

para seus amigos junto com a frase “Fulano curtiu isto”. Mas é possível

impedir que seu nome seja mostrado com o anúncio. Para isso, na página

inicial, clique na setinha para baixo que aparece no canto superior

direito e escolha Configurações da Conta. Na coluna esquerda da página

que se abre, clique em Anúncios do Facebook. Agora, no final da página,

clique no link Editar Configurações de Anúncios Sociais. Surge outra

página, com um menu no final. Nele, escolha a opção Ninguém para evitar

que seu nome apareça nos anúncios sociais. Depois, clique no botão

Salvar Alterações.

Fonte: Exame

Autor: Maurício Grego

1 As listas são básicas

2 Acrescente pessoas

3 A lista Restritos

4 Seu público-alvo

5 Conexões restritas

6 Quer esconder o passado?

7 Cancelar um aplicativo

8 Ajuste fino nos aplicativos

9 Bloquear pessoas

10 Quem vai ver seu perfil

11 Veja o resultado

12 Publique para as pessoas certas

13 Remova itens indesejados

14 Anúncios sociais

Fonte: Exame

Autor: Maurício Grego